Livre Blanc - Malwares : comment accélérer vos capacités de détection et de remédiation ? sur Le Monde Informatique

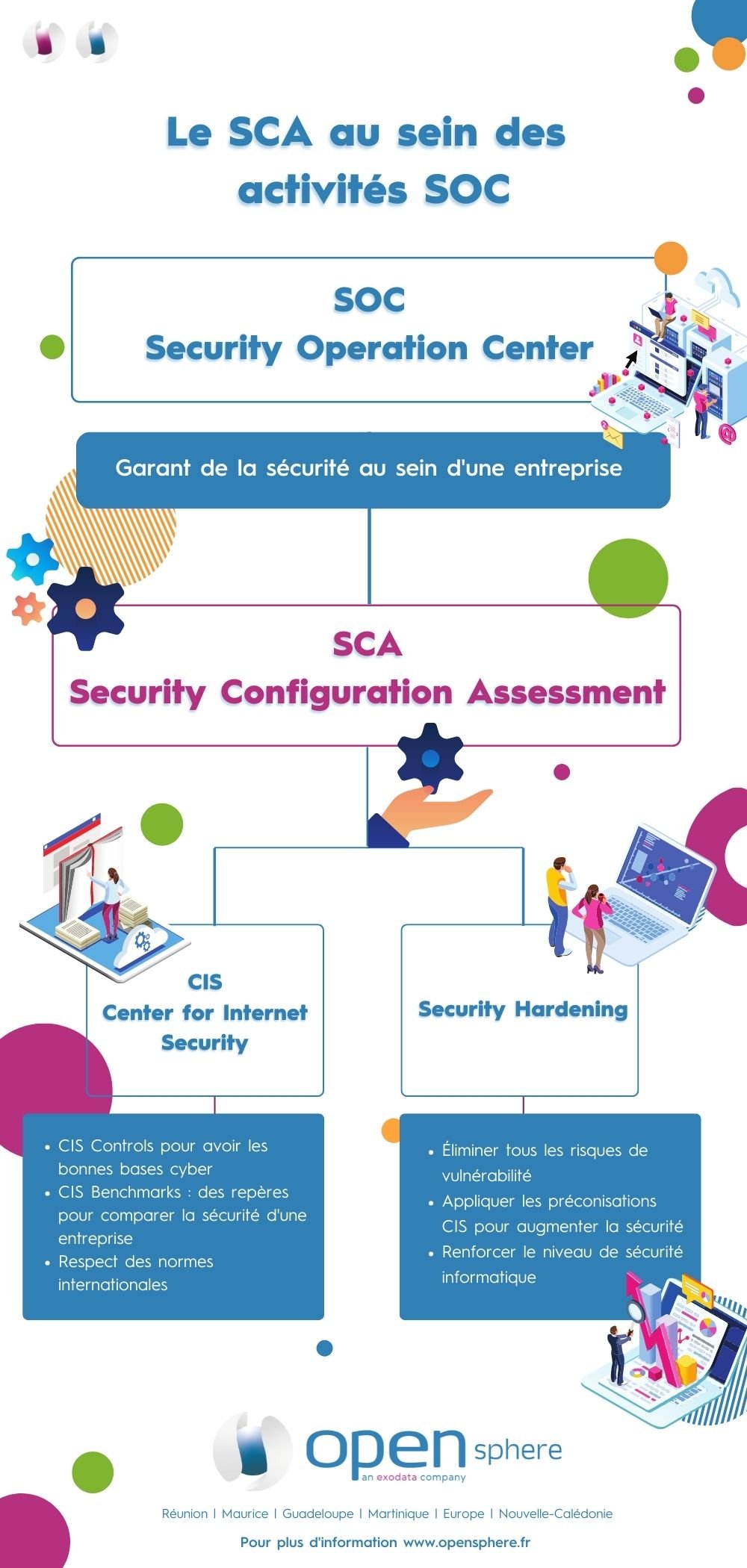

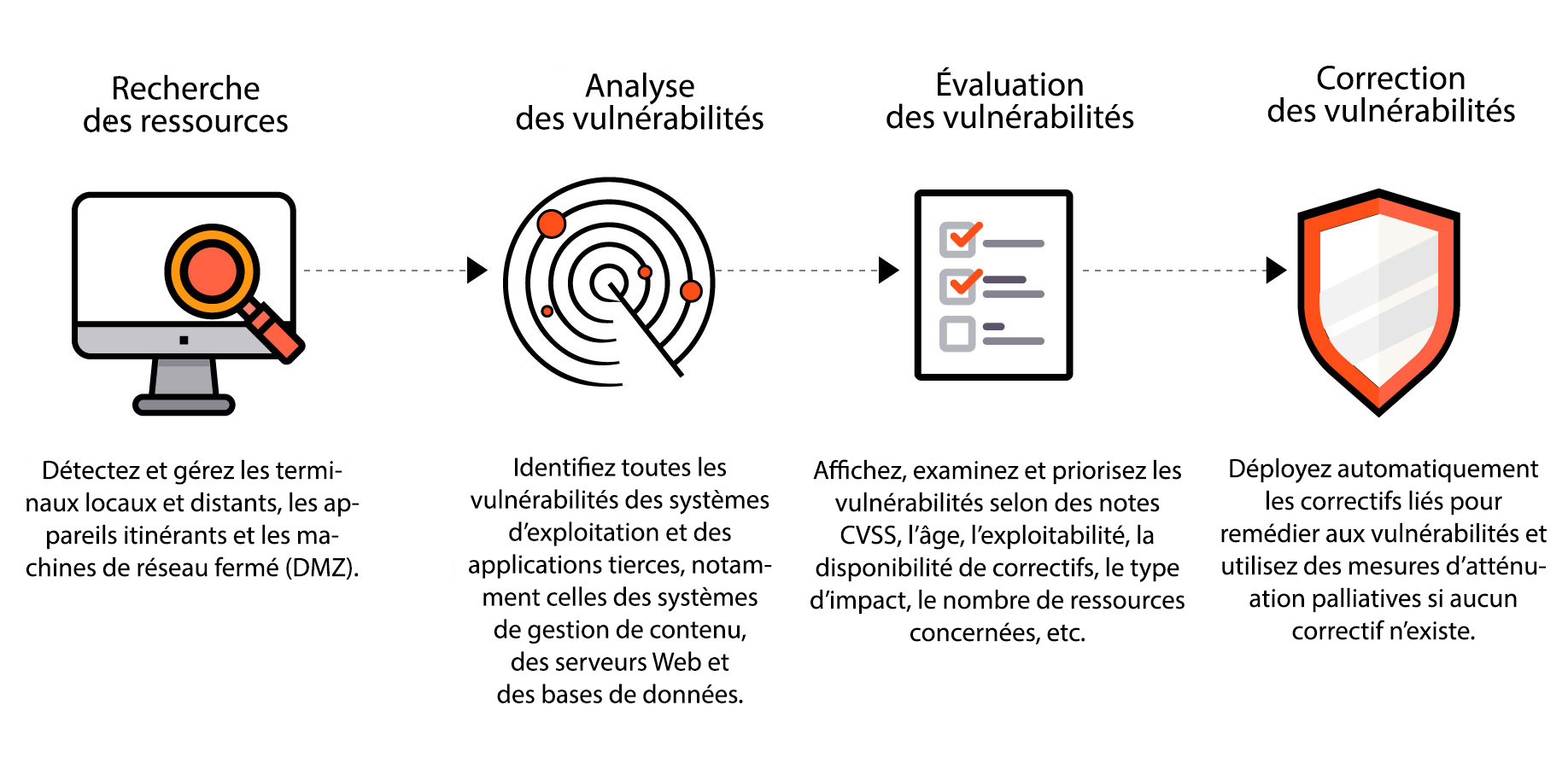

Analyse des vulnérabilités | Outil d'analyse des vulnérabilités - ManageEngine Vulnerability Manager Plus

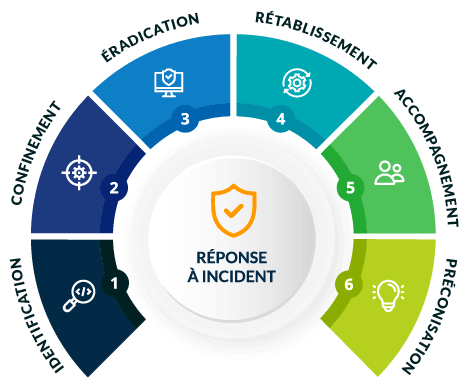

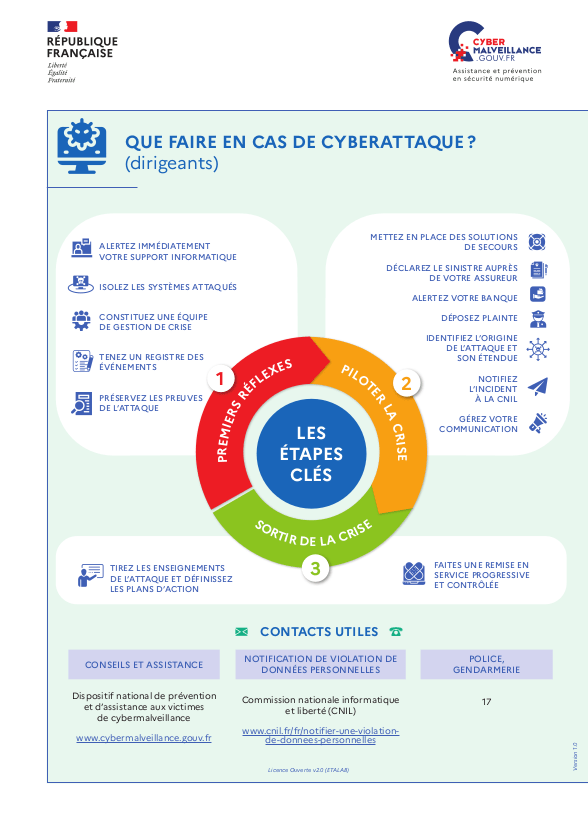

Que faire en cas de cyberattaque ? (Guide pour les dirigeants) - Assistance aux victimes de cybermalveillance

utilisation sécurisée du matériel informatique, connexion au cloud pour la correction et la protection des données 7952042 Photo de stock chez Vecteezy

Remédiation en langue et outils informatiques : trois modes opératoires en classe préparatoire aux grandes écoles | Cairn.info