Amazon.fr - Sécurité informatique principes et méthodes: PRINCIPES ET METHODES A L'USAGE DES DSI, RSSI ET ADMINISTRATEURS. - Bloch, Laurent, Wolfhugel, Christophe, Makarévitch, Nat - Livres

Principes fondamentaux de cybersécurité à l'intention du milieu des infrastructures essentielles du Canada

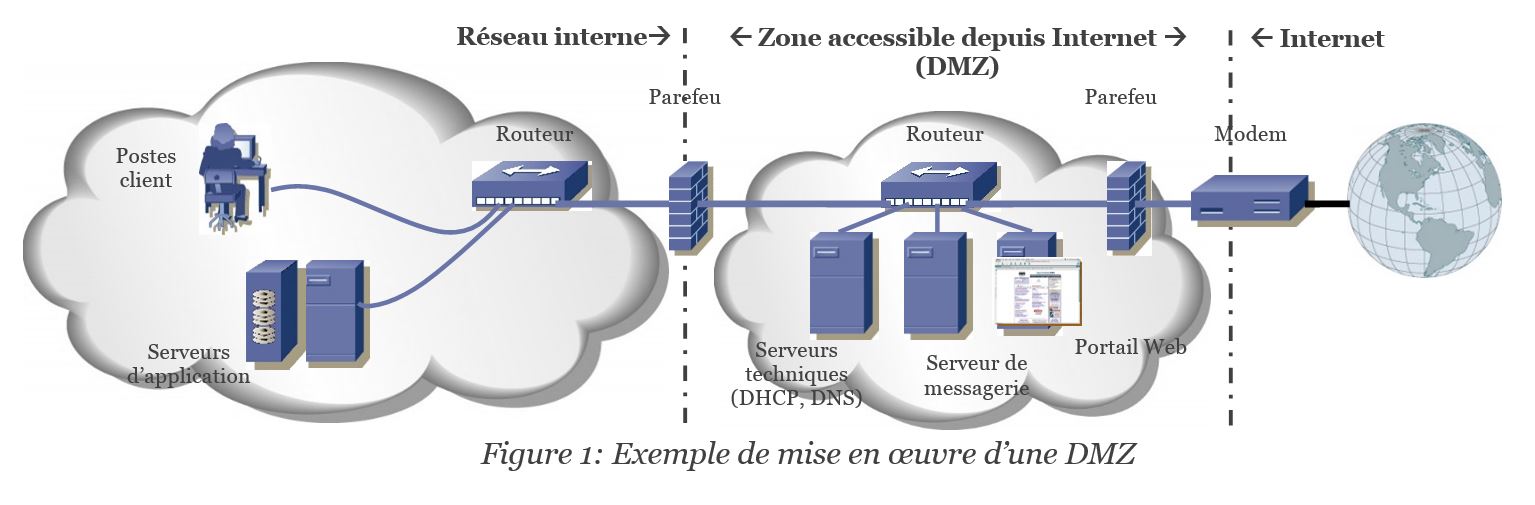

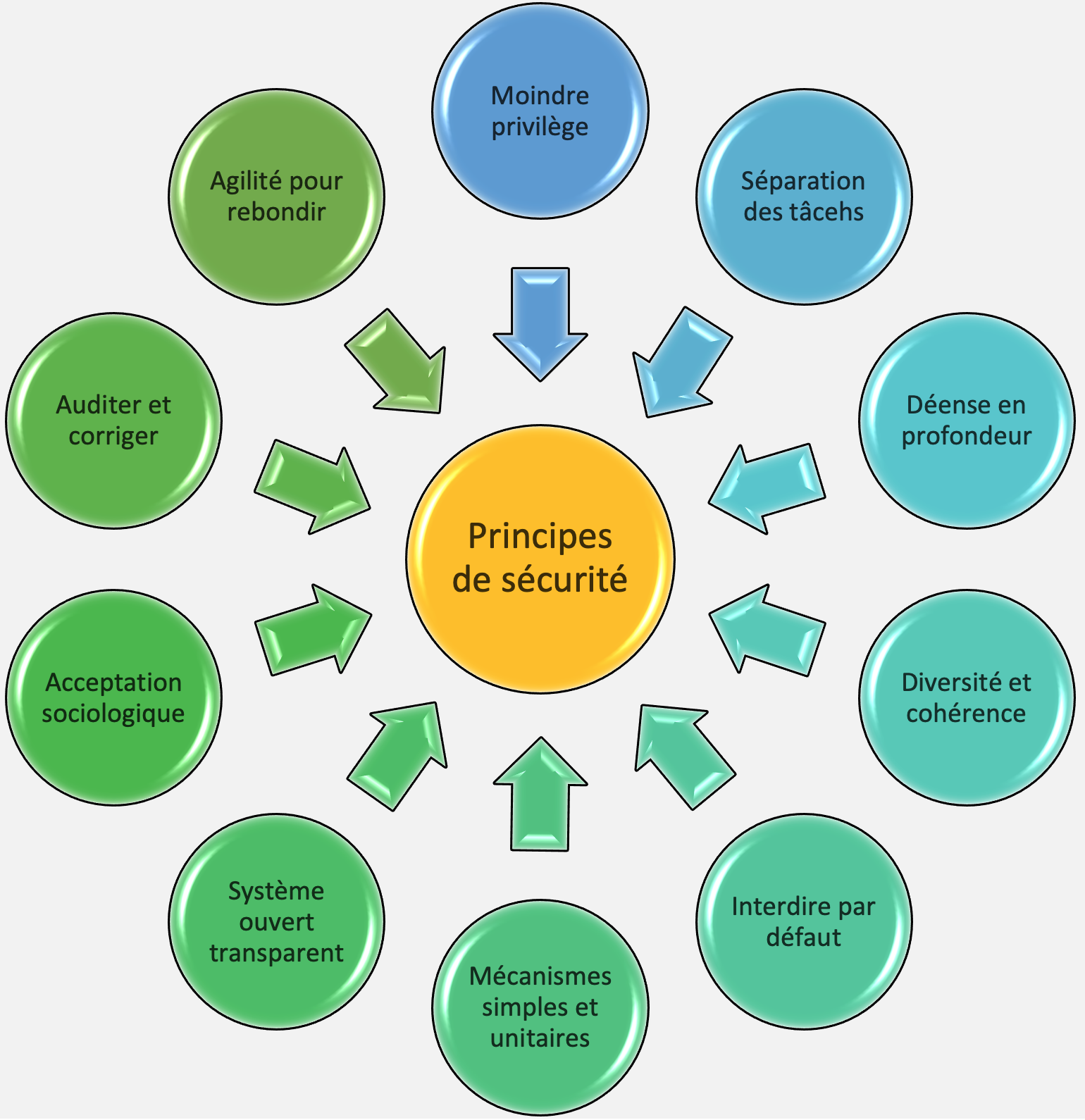

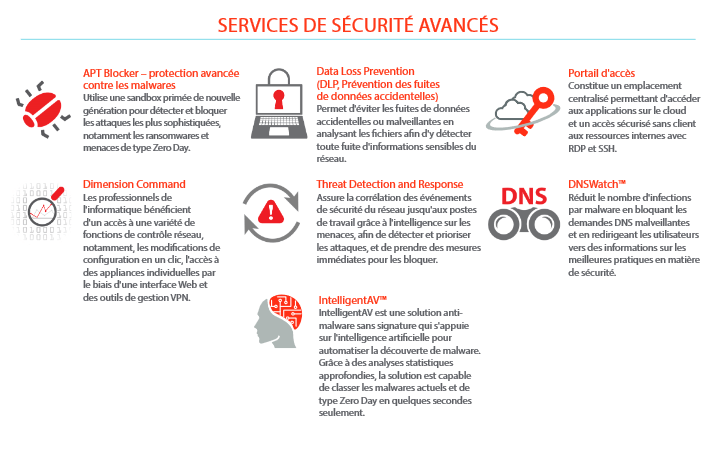

IT PRO SECURITY - Leçon 1 1 PRINCIPES DE LA SÉCURITÉ 1.1 Exigences fondamentales La sécurité informatique c'est l'ensemble des moyens mis en œuvre pour réduire la vulnérabilité d'un système contre les